上一节CCNA课程我们有提到VTY line 远程登陆可以看到syslog,这节课的CCNA来讲解一下这个内容,其中telnet基本上已经退出了历史的舞台,逐渐被SSH替代,CCNA考试中也没要求,不过这节课依然讲解一下。

首先我们回忆一下,用默认的cli面板,比如直接电脑连接到交换机或者服务器的console端口上,可以直接en,config等,不需要任何的账号和密码。那么实际上我们应该给其配置账号密码

配置命令如下,进入到config模式后

第一行申请进入到 line console配置,后面的0是默认的,一般也都只用0,因为只有一个口,一次只能一个设备连接到这里。进入到config模式

line console 0

第二行就是配置密码,后面的ccna就是密码,经常有这道题,后面跟个password之类的迷惑人。

password ccna

第三行告诉设备,在line console login的时候需要输入密码。

login

最后退出,该设定生效。

end

除了上述以外,还可以配置账号加密码,方法如下,还是进入config模式

第一行声明账号和密码,jeremy就是账号,ccnp就是密码,一旦使用了该命令上述的普通密码就会被覆盖掉

username jeremy secret ccnp

同上

line console 0

这次申明本地登入需要该账号密码

login local

end

接下来我们说一下二层交换机,通常来说,二层交换机不去关心IP,因此自己也没有IP地址,那么如何使用SSH或者telnet来远程配置呢,必须给交换机一个地址才行

还是进入到交换机的config模式,

首先配置一个虚拟的网口,即SVI,switch virtual lnterface

interface vlan1

接下来给该端口配置IP地址和子网掩码

ip address 192.168.1.253 255.255.255.0

让该端口打开

no shutdown

退出即可

exit

这里有一点特殊,一旦该交换机和SSH的电脑不是一个VLAN里,那么必须添加网关,不然无法通讯

ip default-gateway 192.168.1.254

接下来我们可以讲 vty line的第一种方式,telnet,端口为TCP 23

telnet现在基本上不用了,很致命的缺点就是不安全,密码都是明文表示的,用wiresharp可以被抓到密码包

命令如下,还是进入到config模式

首先使用telnet必须要给enable模式加个密码,不然无法配置,如下所示,密码是ccna

enable secret ccna

接下来申明账号和密码

username jeremy secret ccna

下面这条是选配,配置一个ACL来限定哪台电脑可以登录

access-list 1 permit host 192.168.2.1

下面这条则是和 line console 类似,改成 line vty,vty就是 virtual teletype,虚拟通讯类型,其中0 15意味着0到15,这和console不太一样,因为console只有一个口,一次只能一个人,但是vty可以同时有多个人远程配置,最多可以16个人同时在线

line vty 0 15

把上述配置应用到local

login local

这条也是选配,意味着5分钟后自动登出

exec-timeout 5 0

下面这条必须配置,input后有很多选项,telnet就是只能telnet,ssh就是只能ssh, telnet ssh就是两者都可以,all意味着除了这两个以外其他的也可以,none意味着都不行

transport input telnet

最后应用刚才配置好的ACL到VTY上,注意这里命令有点区别,access-class是将ACL应用在vty line上,而我们之前讲过的课程里 ip access-group是应用在某一个端口

access-class 1 in

远程登录的时候

telnet ip address

最后我们说一下SSH,和telnet类似,但是替代了TELNET,因为有更好的安全性

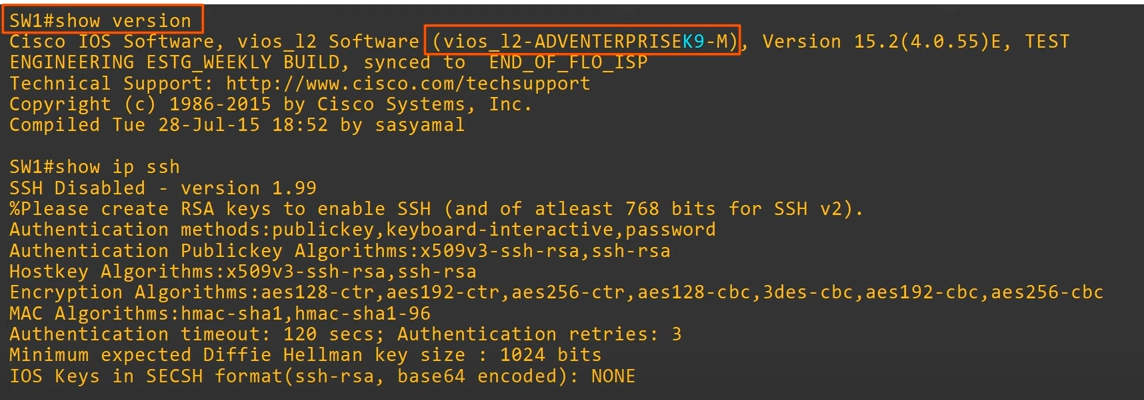

SSH 有两个版本,V1和V2,如果设备同时支持这两个版本,那么系统会显示运行SSH 1.99

SSH会把数据加密和 证明等,SSH用TCP22

这里注意一下,在show version中,可以看到设备是否支持SSH,支持SSH的名字中肯定带有K9,不带的话不能支持SSH

当我们知道设备支持SSH后,可以进行配置,

首先如果使用SSH,必须使用RSA公共钥匙和私有钥匙,必须要配置这个

而配置密钥,必须配置设备名称和设备的域名即FQDN(fully qualified domain name= host name + domain name),不然设备会报错提示

随便配置个名字比如SW1

进入到config模式后

ip domain name jeremysitlab.com

接下来生成密钥

crypto key generate rsa

接下来要设置key的长度是多少bits,默认是512,但是在SSHv2必须大于768,所以建议配置2048即可

有了钥匙之后,可以开始配置SSH了

enable secret ccna

username jeremy secret ccna

access-list 1 permit host 192.168.2.1

ip ssh version 2

上面这条命令是可选的,意味着只要SSHv2

line vty 0 15

login local

这里也注意,只能login local,不能只用login

exec-timeout 5 0

transport input ssh

access-class 1 in

ssh其实和telnet差不多,就是input那里不一样

最后远端登录,可以使用下面两种任意一种方法,但是我实际测试,第二种不行

ssh -l username ip address

ssh username@ip-address

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

Day 42 Anki Flashcard下载:https://drive.google.com/file/d/1pap7UDUAPf4bMwlJIJZQOnz8ukYl0UbJ/view?usp=sharing

Day 42 Cisco Packet Tracer 练习题下载:https://drive.google.com/file/d/1KKvw9CLbiOAH9egARHu64eycOqNjV9uV/view?usp=sharing

Day 42 Cisco Packet Tracer 练习题完成下载:https://drive.google.com/file/d/1Gzkx_82wwFuQuJQW9REFM_JT0QCRAY1l/view?usp=sharing

0 条评论