今天的CCNA课程还是延续了无线网这一块的内容,我个人评价是今天的课程极其的枯燥,完全都是概念性的东西,而且还不要求深究。不太确定CCNA考试中会有多少这部分的内容。但是考试大纲是只要求了解和描述即可。所以知道个大概就行。

我们知道,网络安全是在网络中非常重要的一个内容,对于无线网来说,这个重要性比有线网更加重。因为在有线网络里,连上线才可以传输数据,而且有各种设置。而在无线网络里,谁都可以搜索到该网络,如果不做任何安全设置,那么数据可以轻松的被截获或者更改。

因此,我们主要聚焦于三个方面,

Authentication 验证

所有的终端设备在和AP关联之前必须要经过身份验证,只有经过身份验证的可信任设备才可以访问公司的资源等。而非信任的可以单独设置一个guest wifi。 同样,终端设备也应该验证AP以避免有人通过malicious 恶意AP来截获数据。

有许多种验证的方式,比如 密码,用户名加密码,授权证书等

Encryption 加密

在客户端和AP之间的数据必须要经过加密,因为该数据很容易被截获,如果不加密则很容易被其他人阅读。有许多在加密的协议,一般来说设备都使用同一种加密协议,但是使用不同的密钥 key。

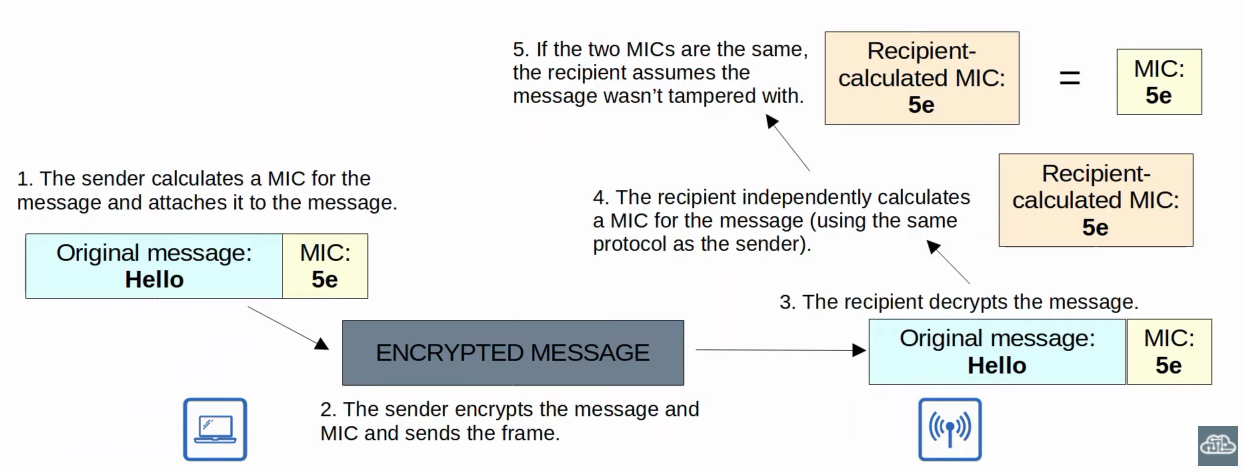

Integrity 完整性

在客户端和AP之间的数据必须保证一致,保证完整性,保证不被第三放篡改。这里一般来说信息都要加上MIC即message intergrity check 来保证信息的一致性。

接下来我们细聊一下刚才提到的三点。

首先是Authentication Methods验证方法,我们刚才提到了验证方法有很多种。

最原始的802.11 标准只包括前两种验证方法

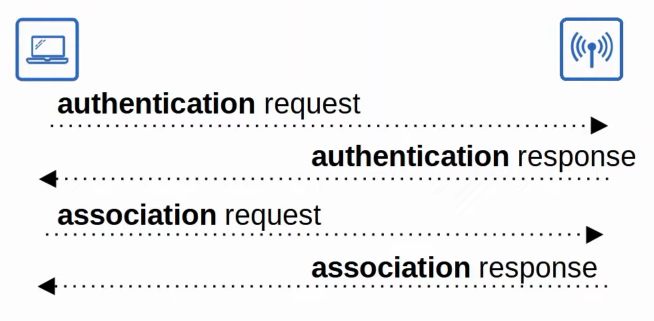

Open Authentication 开放验证

这种验证方式就是客户端发送一个验证请求,然后AP接受,不需要任何问任何问题。因此呢,该验证方式非常的不安全。一般来说,使用这种验证方式都会增加一个过程,比如在添加一个验证方式。常见的就是星巴克的wifi,可以直接连上,但是还得去WEB页面进行下一步的验证。

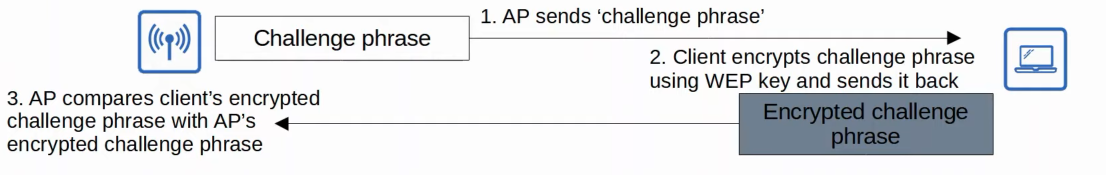

WEP(Wired Equivalent Privacy)有线等效加密

WEP比第一种要好一些,除了提供验证外,还对无线数据进行加密,加密算法使用RC4。这种加密方式要求客户端和AP使用一样的共享密钥,shared key。Key的长度在40 bits 到 104 bits之间。 接下来在key的基础上还需要添加一个24 bits的IV即initialization vector 形成一个 64bits到128bits之间的值。

但是WEP也有缺点,因为该加密算法很容易被爆破,因此WEP也是不安全的。

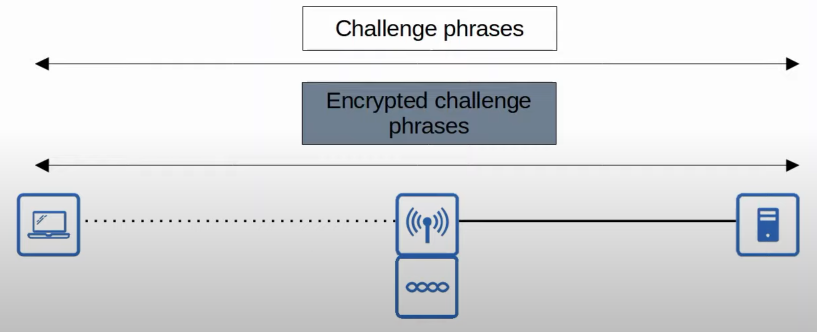

challenge phrase:这里指管理密码

上面的两种方式都是不安全的,因此呢,后面就有了新的验证方法。

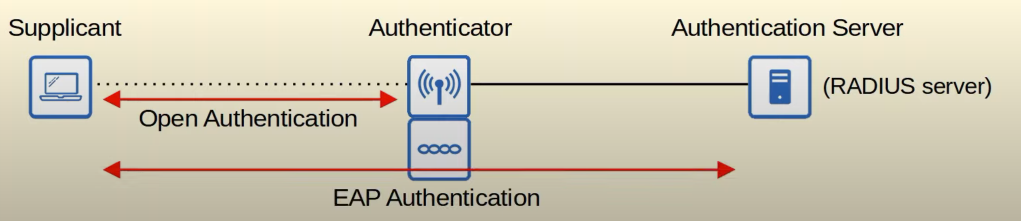

EAP(Extensible Authentication Protocol)可扩展验证协议

严格来说,EAP是一种验证的框架,该框架定义了使用不同EAP方法(即下面四种,LEAP,EAP-FAST,PEAP,EAP-TLS)的一套验证功能的标准。EAP还和802.1X融合,提供了基于端口的网络接入控制。

这里简单讲一下802.1x,这是一种新的协议,用于限制用户的网络接入直到该用户被验证为止。该协议包括三个实体部分

Supplicant:就是打算接入网络的设备,比如终端

Authenticator:就是提供网络接入的设备,比如AP,比如交换机

Authentication Server:就是用来接受用户的认证请求并且给与许可或者拒绝的设备,比如RADIUS server

下面讲一下EAP的几个验证方法,

LEAP(Lightweight EAP)轻量化EAP

该协议是思科研发的,作为WEP的提升和补充。客户端必须提供username 和password。此外,客户端和服务器必须提供challenge phrase来互相验证。还有就是WEP keys是动态变化的,这样大大提高了安全性。但是呢,该协议仍然有一定的安全漏洞。因为KEY虽然是动态变化的,增加了爆破的难度,但是依然可能被爆破。

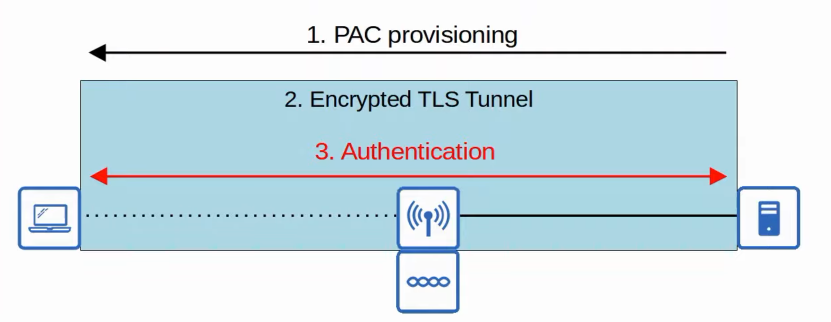

EAP-FAST(EAP Flexible Authentication via Secure Tunneling)

之后呢,思科又开放了新的协议,就是EAP-FAST,这包括三个部分

PAC 即 Protected Access Credential,在服务器和客户端之间生产该PAC。

然后在客户端和服务器之间建立一个安全通道

在通道里,客户端和服务器进行进一步的验证和授权等。

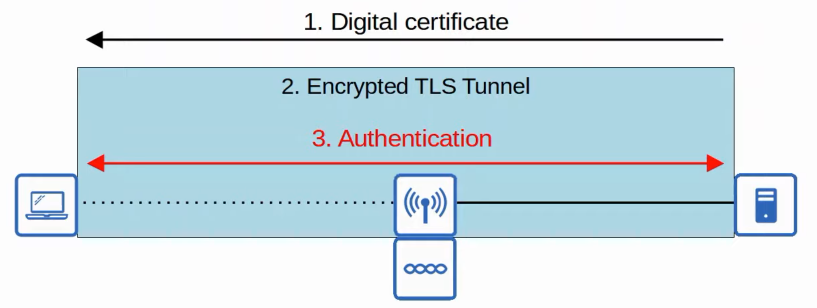

PEAP(Protoected EAP)

这一种协议和上述的EAP-FAST类似,只不过没有PAC,而是使用数字证书,然后客户端和服务器建立通道。

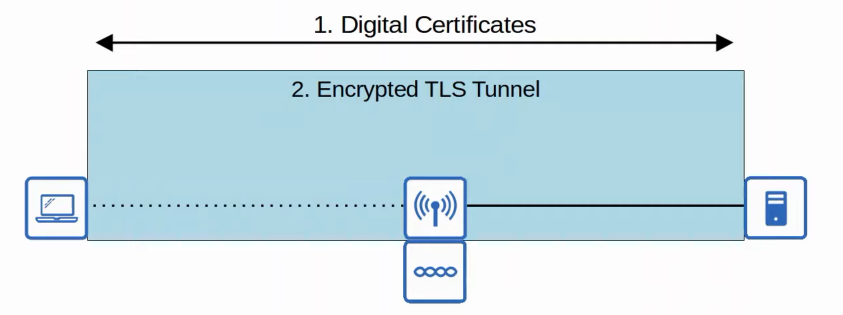

EAP-TLS(EAP Transport Layer Security)

最后一种是PEAP的升级版本,PEAP只需要给服务器配置证书,而EAP-ELS则是给所有客户端和服务器都配置证书。当然配置更加复杂, 也就更加安全。

除了验证以外,我们还可以深聊一下加密和数据的完整性方法。主要是以下三种

TKIP(Temporal Key Integrity Protocol)

这个其实可以理解为WEP的补充升级。最早期当WEP被发现很容易被爆破验证key后,很多的硬件设备已经被制造并且应用了。因此需要一个临时的解决方案来解决该问题。因此就有了TKIP,除了之前提到的MIC被添加到每一个数据中,来保证一致性。还增加了Key mixing 算法,然后给每一帧都生成不同的WEP密钥。之前还提到了 Initialization vector要被添加到key中,原本是24bits,现在改成48bits来增加爆破难度。在MIC中还增加了时间邮戳和TKIP 序列号来保证数据不被攻击(重复发送攻击)。

这是对WPA version1的升级补充。

CCMP(Counter/CBC-MAC Protocol)

在TKIP之后又开发出了CCMP,重新开发出了2个不同的算法。

AES(Advanced Encryption Standard)counter mode encryption,该算法用来加密,非常的复杂很难爆破,目前被广泛用于世界各地。

CBC-MAC(Cipher Block Chaining Message Authentication Code)该算法用来MIC确保信息的完整性。

这是对WPA version2的升级补充

GCMP(Galois/Counter Mode Protocol)

该协议是继续升级,比CCMP更加有效和安全。也是包括两种算法

AES Counter Mode encryption

GMAC(Golois Message Authentication Code)也是保证信息的完整性。

这是对WPA version3的升级补充。

刚才提到了WPA有三个版本,其实WPA就是wirless protect access,也是一种加密的方式,用来替代不可靠的WEP。所有的设备必须经过测试实验室的验证后才可以被称为WPA-Certified。

WPA分为个人模式和企业模式,个人模式则是输入密码,然后验证即可,常见的家庭或者小企业都是这种模式。企业模式则是用服务器来授权验证。

不同的WPA模式可以简单的理解为越来约复杂,越来越安全。

WPA支持TKIP

WPA2支持CCMP

WPA3支持GCMP,此外还支持其他的安全协议等,比如

PMF(Protected Management Frames)用来保护管理802.11的帧被监听和伪造 eavesdropping/forging

SAE(Simultaneous Authentication of Equals)用来保护个人模式下输入密码等四次握手协议的安全。

Forward secrecy用来组织数据被转发或者发送过程中被解密。

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

-------------------------------------------------------分隔符-------------------------------------------------------------------

Day 57 Anki Flashcard下载:https://drive.google.com/file/d/1FTuTiS_FrgSTwb6gMWXdZFOMr6qWXj9a/view?usp=sharing

0 条评论