这节课是讲解网络犯罪的类型,我是根据发布的PPT写的这一篇,因此上完课之后会稍微修改。

首先上节课有讲过一个词CIA triad,这个词在这节课也会出现,这个是CIA三要素:指计算机安全中的三个核心概念,即机密性(Confidentiality)、完整性(Integrity)和可用性(Availability)。

首先是对网络犯罪的定义,一样,目前来说没有一个统一的广泛性认定。各种各样的名词,比如cybercrime, technology enabled crime, electronic crime, e-crime or online crime。一般来说网络犯罪涉及到网络,电脑,智能手机或者其他的电子设备。无法形成统一定义的另外一个问题就是涉及到的角度也不一样,有的是网络协助的犯罪,有的是独立的网络犯罪,或者通过网络的犯罪等等,然后涉及到的手段也不一样,涉及到的目标也不一样。

既然如此,那么可以简单分个类,Maras提出来六个分类 cybertrespass(网络入侵) & cybervandalism(网络破坏); cybertheft(网络盗窃); interpersonal cybercrime(人际关系网络犯罪); cyberdeviance and public order(网络越轨和公共秩序); organised cybercrime(有组织的网络犯罪), political cybercrime(政治上的网络犯罪)。

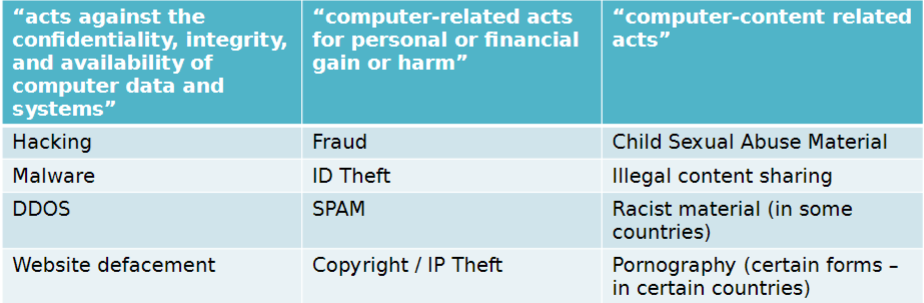

下面图中分类又不一样,有行为破坏了计算机数据和系统的CIA的行为比如黑客,恶意软件,DDoS,网站损坏等;或者计算机相关的行为导致了个人和财产的增益损失,比如诈骗一类的;还有计算机内容相关的犯罪,比如儿童性暴力的内容,非法的传播一些内容之类的。

这里课件有附上一本书,是13年出版的一本关于网络犯罪的全面研究

先说第一类,比较好理解,破坏了CIA也就是破坏了其机密性(Confidentiality)、完整性(Integrity)和可用性(Availability)。

像hacking就是通过各种方式非法入侵或者非法访问某些资源,然后造成了损失。恶意软件也是一样的道理。

还有MITM攻击,即Man in the middle。常见于WIFI等,拦截穿越网络的数据等,例如2015年的一个案例,联想电脑会预装一些软件,其中一个软件包含了自己颁发的授权证书,该证书允许中间人攻击,引入广告甚至一些加密网页,该证书还允许第三方的入侵者截获或者修改HTTPS数据,并且不会触发网页的警告。像MITM攻击一般不会去搞什么政治事件,大部分都是为了弄钱。目前很流行的物联网什么的也会受到类似的影响。

DDoS主要是影响某个IP或者之类的服务,不断地通过发包导致其服务宕机。另外DDOS有时候也是武器攻击的一部分,作为其他类型攻击的烟雾弹。DDoS有下面的一些类型,最后一个是最常见的利用TCP/IP的三次握手协议来堵塞服务器。

• bits-per-second (BPS): Goal is to overwhelm the inbound internet pipeline

• packets-per-second (PPS): Goal to overwhelm network gear and applications in data centre or cloud environment

• Volumetric (Botnets or amplification), Protocol (ICMP, UDP, SYN) or Application attacks (usually web server or web app attack e.g.: HTTP floods). Most attacks now are a combination of all.

• Smurf attacks: Sending of Internet Control Message Protocol broadcasts to specific hosts using fake IP addresses. Automatic recipient response flood the targeted host.

• SYN floods: Send faulty connection requests to a targeted server to disrupt TCP/IP handshake and clogs up the server's ports until saturated. – SYN floods are still the most common attack method used today.

DDoS已经是很老旧的技术了,在沉寂了若干年后又开始大爆发,那么有很多原因,比如一些工具可以租用,botnets (僵尸网络)的兴起,一些不安全的IoT设备可能被利用。发动起来比较简单,然后covid的影响,甚至5G的发展等等。或者还是和之前讲过的DDoS可能是一个smokescreen 烟雾弹。

下面这个链接是新西兰NCSC做的一个报告,关于DDoS影响新西兰的一个课题

最近几年新西兰也遭到过几次大型的DDoS攻击事件,目标则是券商,银行,媒体等等。

Website defacement也是一样的道理,修改其网络内容,或者直接下线其网站等等都是影响了CIA。这不就是黑了个网站这么个概念嘛。

许多的恶意软件和恶意行为人都会将目标放在第三方服务商(安全措施更差),然后获取其客户的数字资产。除了简单额个人数据盗窃,诈骗,甚至会影响到选举,政治等等。malware的历史可谓是悠久,1981年就出现了第一款,这些年来发展了很多很多。

1981年的 Elk Cloner,算是第一款,专门针对apple 2系统

1986年的 Brain,来自巴基斯坦,通过软盘来扩展

1992年的Michelangelo virus 通过硬盘和软盘传播,并且第一次引起了大规模的媒体关注。

1999年的 Happy99 worm,通过邮件传播,邮件内容是祝福新年快乐。

2000年的 I Love You worm,这个是第一款破坏力超强的病毒,有百万用户遭到影响。

2004年的MyDoom,邮箱显示传输失败,然后用户就会打开该邮件,然后就中招了,这是第一款快速席卷的病毒。

2007年的Storm是一款木马,通过邮件的附件传播,警告用户小心病毒攻击,然后引导用户点击附件,最终把用户变为僵尸网络的一员。

2010年的Stuxnet,利用 zero-day攻击,并且目标是工业控制软件,这次影响到了很多款软件,甚至核矿精炼工厂。而且最开始是通过USB传播的。

而如今,有很多更高级的恶意软件,甚至使用powershell等合法工具,以及无文件的版本等等。

目前的趋势来看,主要是针对供应链的攻击,还有就是敲诈勒索攻击。例如Emotet,Deep Dive等。

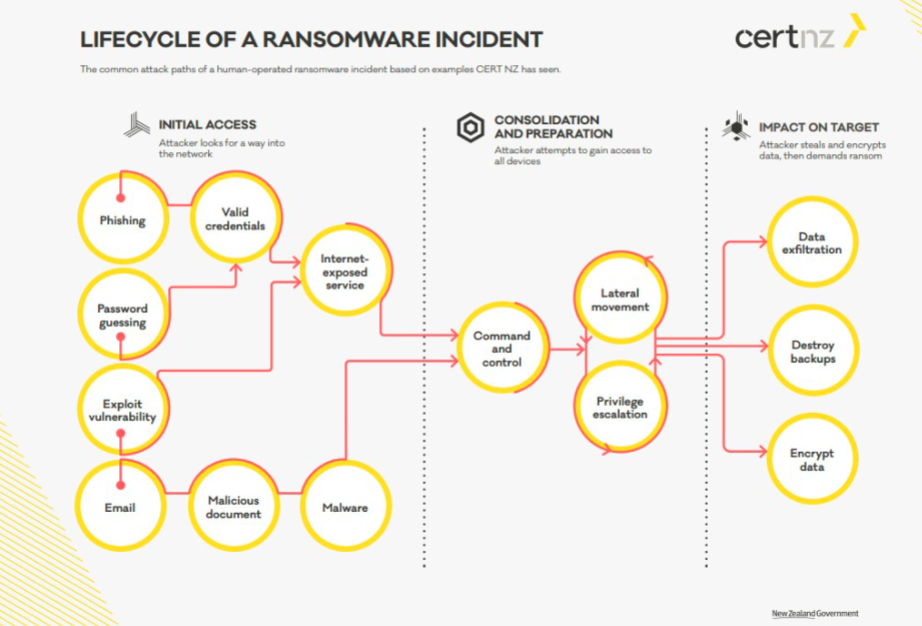

下图是一个敲诈勒索软件的流程图,话说上学期研究过敲诈勒索软件的一些内容。

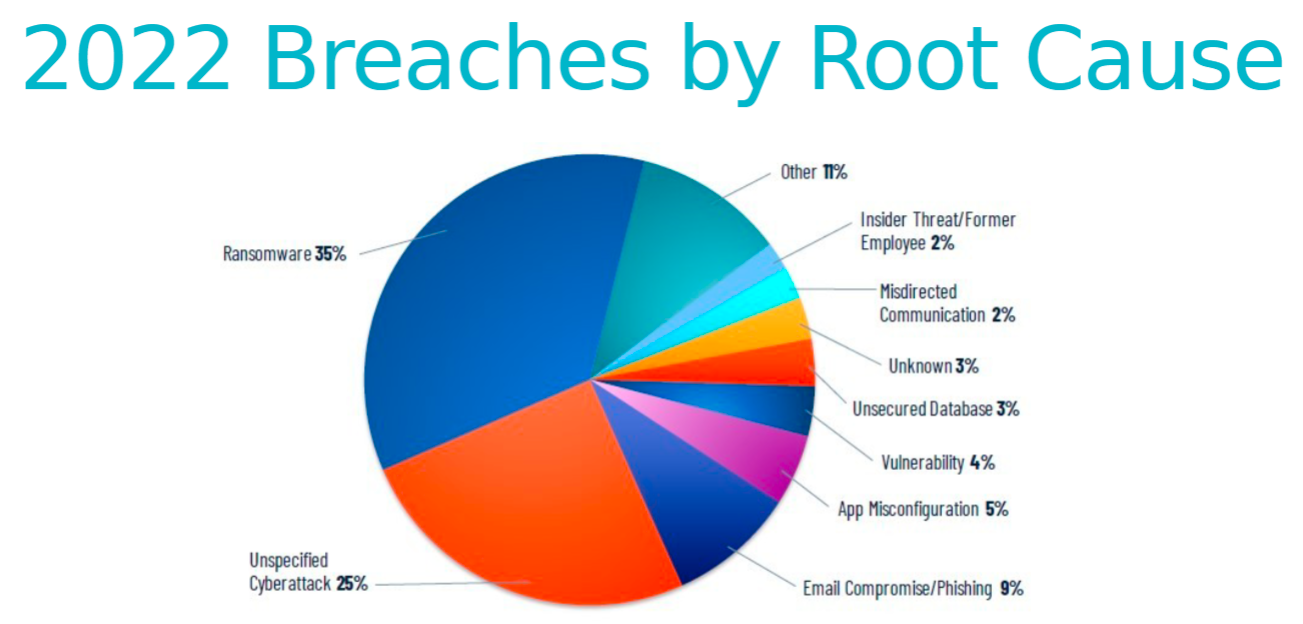

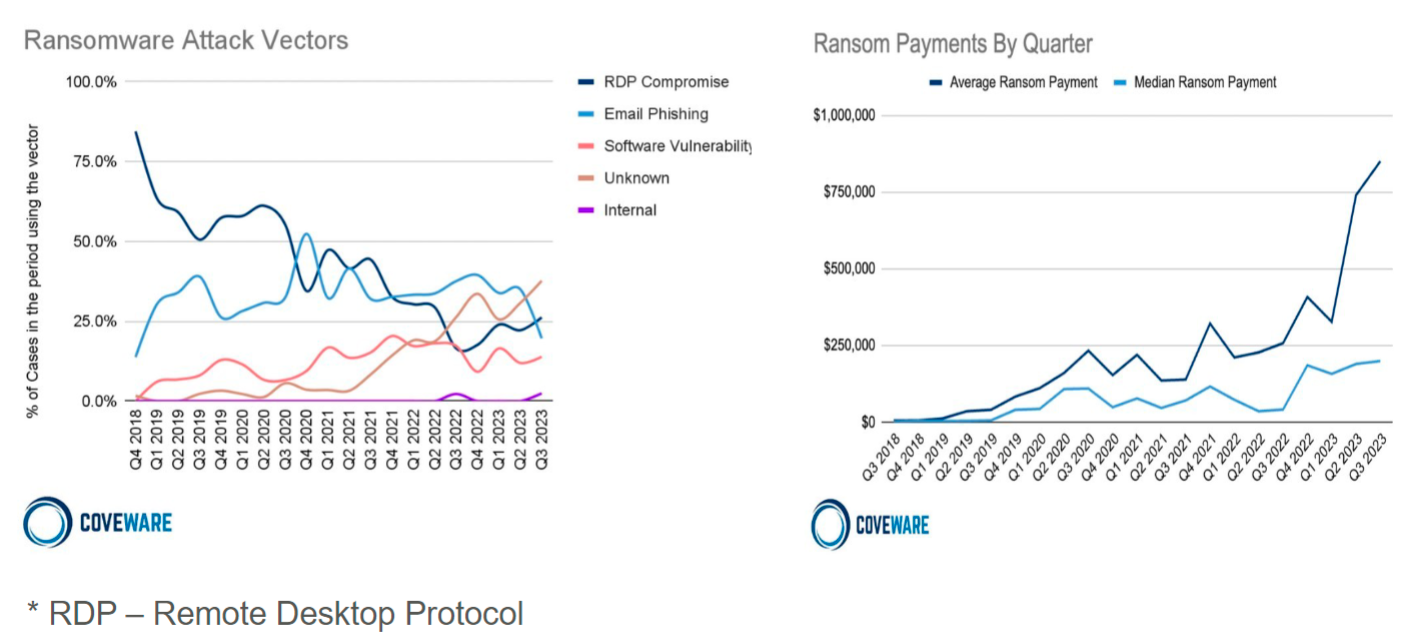

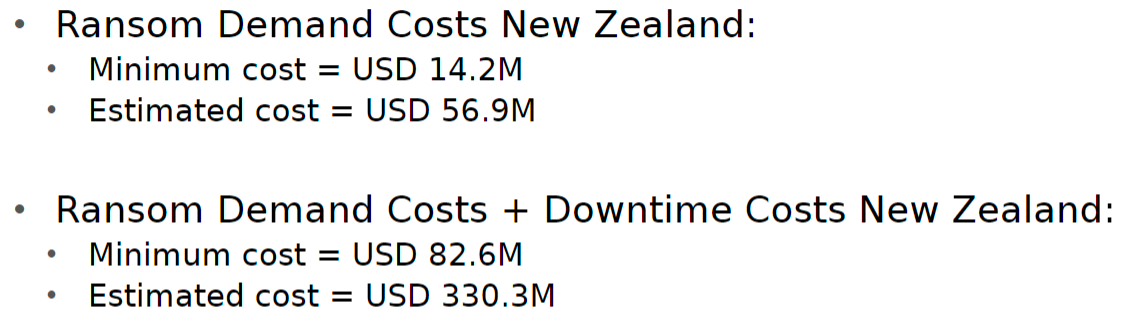

敲诈勒索软件最近几年来,是规模也增长了许多,经济损失也增长了许多,单个经济损失最高目前是超过了5千万美金。

现在,敲诈勒索软件也可以改变角色,比如作为一个烟雾弹,实则盗窃敏感信息,威胁受害者,否则将某些信息公之于众,比如目标偏向大公司,以及其客户,供应商等等。此外,越来越多的支付方式改为加密货币。然后还是疫情的原因,导致很多远程办公,然后IT漏洞和风险也增加了。或者干脆直接利用疫情啊疫苗岸上这些特殊信息进行钓鱼之类的。

下面的链接也是关于敲诈勒索软件的一个报告

新西兰的情况不容乐观,其中最出名的就是怀卡托医院,然后导致大量的手术延期等等。最后政府拒绝支付赎金,许多病患的信息被泄露。

这里还延伸出一个问题,对于敲诈勒索软件的赎金,支付还是不支付?

涉及到一系列问题,法律是否允许?声誉和道德影响?风险以及回报?资料已经被泄露,支付后仍然可能被泄露,支付后加密货币无法被追踪,以及犯罪分子是否会言出必行等等。与其支付给犯罪分子不如支付给一些网络安全公司,进行数据恢复。

之前讲过供应链攻击,比如Solar Winds 和Kaseya,目前虽然案例不多,但是也有增长趋势。比如Colonial Pipeline Attack,这个案例也学过很多次。供应链并不是现实实体的那种供应链,而是网络的IT的,例如提供ICT服务的供应商。

下面一个类型是计算机相关的犯罪,比如诈骗,盗窃ID,垃圾邮件,版权犯罪等等。这一类的犯罪通常和社会工程技术相关,比如钓鱼邮件之类的,然后借由此获得一些信息后进行诈骗啊之类的。

最后一个类型就是Content Related Offences 内容相关的犯罪,比如上传下载一些版权相关的内容,比如一些儿童色情暴力之类的内容,以及一些其他的非法内容。

除此之外,还有Cyberstalking(网络骚扰),bullying(霸凌),harassment(骚扰)等相关的网络犯罪

还有政治上相关的网络犯罪,比如国家层面的Political Cybercrime,网络战争,黑客大战之类的,还有国家注资或者赞助的团队层面的一些网络犯罪,比较出名的网络武器有Stuxnet和NotPetya。这种级别的目标都是军队,政府等,造成的损失非常恐怖。Cyberespionage(网络间谍活动),这种情况可能不会直接造成经济损失,但是属于一种形式的intelligence gathering (情报收集,这里注意intelligence除了智力还有敌国情报的意思)。

最后就是比较少见但是依然存在的Cyberterrorism(网络恐怖主义)和Cyberwarfare(网络战争)。目前这一块的法律概念都比较稀薄,很多国家没有相关的内容。

下面是一些课后的阅读材料之类的。

首先第一个就是讲了美国财政部2021年的一个升级规定,对于促进那些勒索支付的潜在的制裁风险,比如说你帮助了支付,那么你可能会涉及到一些违法犯罪。你可能与被制裁的国家,公司,团队,扯上关系,巴拉巴拉扯淡一堆,就是说禁止一切支付赎金的行为。下列网站可以看到更多的信息,比如制裁清单。

这一篇则是讲了俄乌冲突中,俄罗斯使用了各种网络战争手段来扰乱舆论,煽动一些言论,切断网络,电力网,破坏乌放政府网站等等

这一篇是讲了利用邮件,office文档内置的脚本来执行的恶意软件emotet

这一篇简单介绍了solarwind恶意软件

最后就是几个视频

第一个是讲了Kim Dotcom,移居到新西兰的一个德国人,创办了megaupload(大文件分享网站,但是被利用传播盗版,目前已经被停了),然后最后被抓的一个简单情况。

下面这个视频是简单讲了一下wannacry 勒索软件的

最后一个视频是关于战略与国际研究中心主办的关于虚假信息的小组讨论,视频太长了,我没耐心看下去。